La gestion de la sécurité centralisée

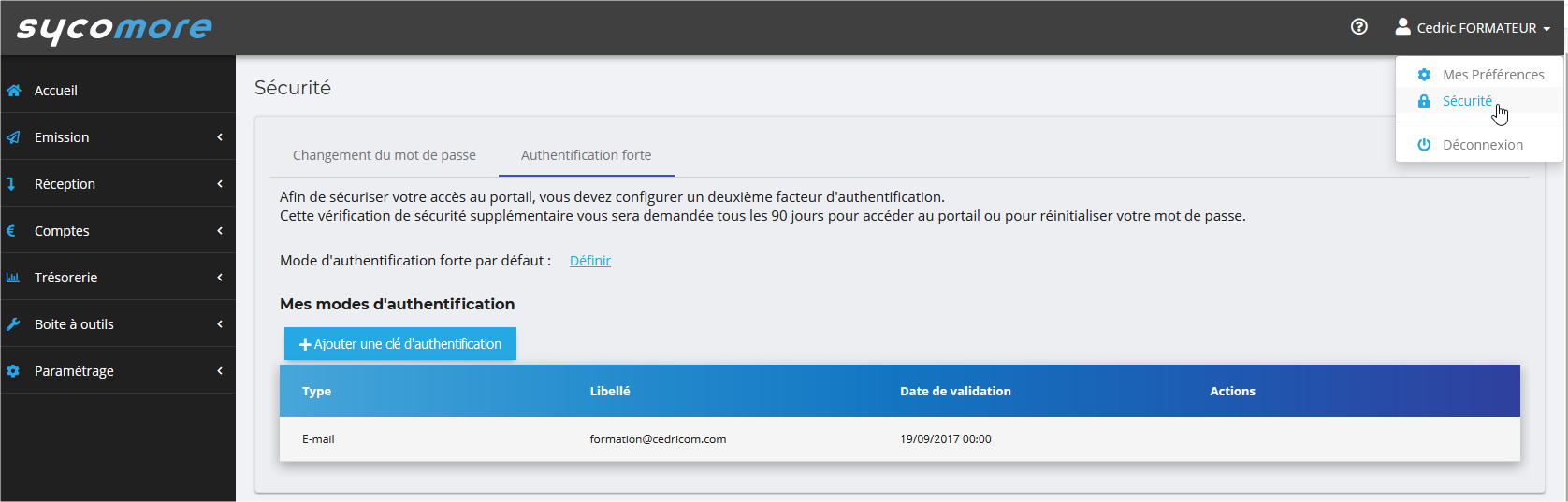

Un espace de gestion de la sécurité est désormais disponible. Cet écran est accessible depuis le menu Utilisateur en haut à droite :

Cet écran contient 2 onglets :

- Le premier onglet permet à l’utilisateur connecté de modifier son mot de passe.

Cet écran remplace celui qui était accessible depuis le lien Modifier le Mot de Passe de l’écran de gestion des préférences

- Le second onglet permet de configurer l’authentification forte pour l’utilisateur :

définition de la manière par défaut de réaliser une authentification forte

ajout/suppression des méthodes d’authentification utilisant une application d’authentification

Le second onglet et son paramétrage sont décrits de manière plus complète dans le chapitre Authentification forte.

L’authentification forte double facteur

De nombreuses modifications ont été apportées sur la version précédente pour permettre la mise en œuvre de l’authentification double facteur et notamment un renforcement de l’authentification.

Un identifiant de sécurité pour chaque utilisateur

Un identifiant a été ajouté à l’ensemble des utilisateurs de la plateforme.

Valorisé par défaut avec l’adresse email de chacun des utilisateurs, il sert dorénavant à l’authentification des utilisateurs (IHM et WebServices). Une fois valorisé, ce champ n’est pas modifiable.

Règles de création

- L’adresse email reste valide pour l’authentification.

- Génération automatique de l’identifiant

A la création d’un utilisateur, un identifiant est généré automatiquement et est attribué à l’utilisateur. L’identifiant est composé de deux lettres suivies de plusieurs chiffres. La taille de cet identifiant est fixé à 8 caractères. - Cette donnée n’est pas modifiable.

Règles d’utilisation

- Cet identifiant est utilisé pour la première connexion et toutes les actions de renouvellement de mot de passe. Il est transmis dans les messages de notifications.

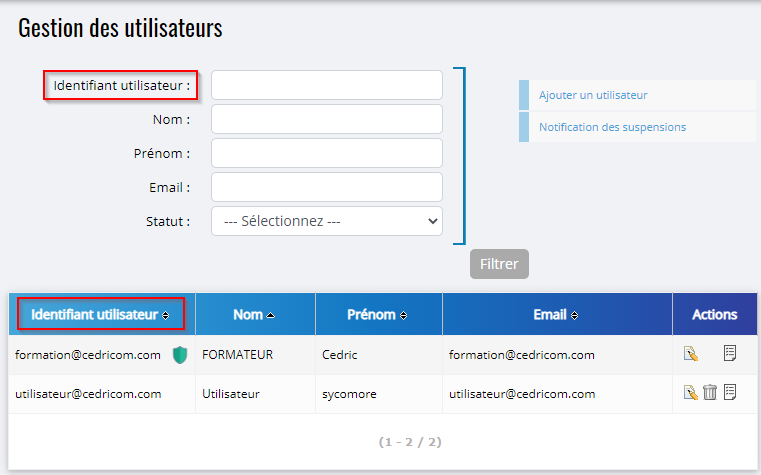

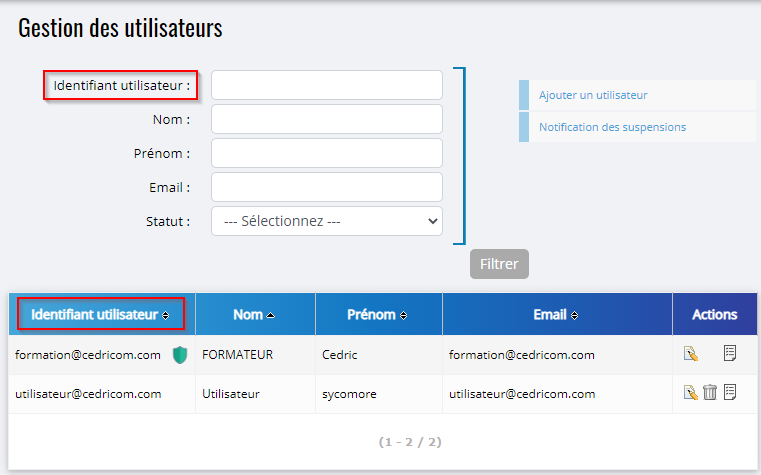

- Le champ "Identifiant utilisateur" a été ajouté dans le tableau listant les utilisateurs.

Le critère de recherche "Nom d’utilisateur" est remplacé par "Identifiant utilisateur"

Le champ n’est visible que si l’utilisateur connecté est administrateur d’abonnement. Ce champ n’est pas modifiable.

- A la création d’un nouvel utilisateur, une pop-up est affichée, afin de communiquer le nouvel identifiant généré.

Mise en place de l’authentification forte

Une authentification forte est dorénavant exigée lors de la connexion à la plateforme dans les situations suivantes :

- Première connexion de l’utilisateur

- Oubli du mot de passe

- Renouvellement du mot de passe

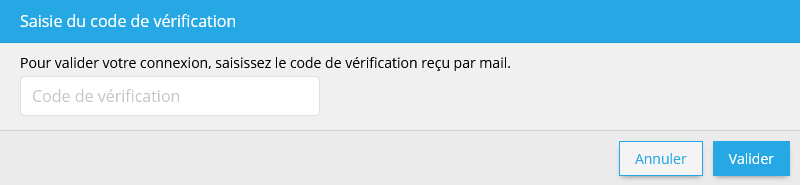

Pour réaliser l’authentification forte, un code de vérification est envoyé par email et devra être entré par l’utilisateur pour valider son authentification.

Notifications pour réaliser une authentification forte

Des notifications spécifiques permettent de délivrer les valeurs de l’identifiant et du code de sécurité nécessaire à la connexion à Sycomore.

- A la première connexion d’un utilisateur

- A la réinitialisation d’un mot de passe

Le code de vérification

Le code de vérification délivré possède une durée de validité définie dans le message envoyé (fixé à 10 min). Le nombre de tentatives de saisie du code de vérification est limité (fixé à 3). Le code sera rendu inactif si le nombre de tentative est atteint.

La première connexion à Sycomore

Le message envoyé à l’utilisateur à l’issu de sa création sur Sycomore contient un lien de connexion sur la page de login et l’invite à sélectionner le bouton "Première connexion".

l’utilisateur qui s’authentifie pour la première fois sur la plateforme va définir lui-même son premier mot de passe au travers de ce lien "Première connexion".

Pour tout autre complément, nous vous incitons à consulter l’article Nouveautés Sycomorev21.01

Ajout de la demande d’un second facteur d’authentification à la connexion

En plus de lors de l’affectation d’un nouveau mot de passe, un second facteur d’authentification peut être demandé au moment de la connexion.

Le nombre de jours entre lesquels une authentification est requise au moment de la connexion de l’utilisateur est fixé à 90 jours par défaut.

Les utilisateurs à qui il sera demandé un code de vérification au moment de la connexion ne sont que les utilisateurs qui ont déjà configuré leur authentification forte ou ceux pour lesquels l’exploitation a décidé de les forcer à configurer leur authentification forte (cf Activation de l’authentification forte).

Ce comportement est également valable pour les utilisateurs Sycomore se connectant depuis l’écran de connexion de Sycomore Relevés (tels que les experts-comptables).

Configuration de l’utilisateur pour réaliser une authentification forte double facteur

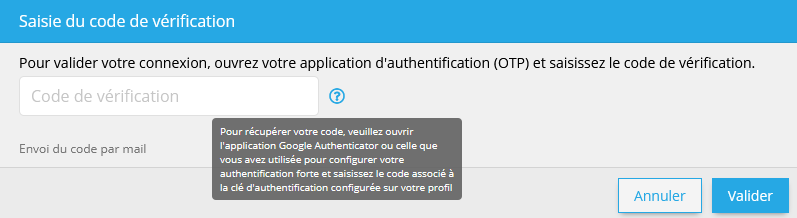

Lorsqu’une authentification forte est demandée, une pop-up de saisie du code de vérification s’ouvre et demande un code de vérification qui correspond au type de méthode par défaut configuré pour l’utilisateur.

Lorsque le type de méthode par défaut configuré pour l’utilisateur est l’application d’authentification (OTP).

L’utilisateur pourra néanmoins décider d’utiliser un code de vérification envoyé sur son adresse email (par exemple si l’utilisateur ne possède pas son téléphone portable sur lui).

Webservices liés à l’authentification/vérification double-facteur

- Web services de consultation des préférences de sécurité du second facteur d’authentification d’un utilisateur : /api/v1/utilisateurs/identifiant/preferences/securite/2fa

- Web service d’enregistrement de type 2FA par défaut dans les préférences d’utilisateur : /api/v1/utilisateurs/identifiant/preferences/securite/2fa/typeParDefaut

- Web service d’ajout d’une clé OTP pour un utilisateur : /api/v1/utilisateurs/identifiant/preferences/securite/2fa/otp

- Web service de suppression d’une clé OTP pour un utilisateur : /api/v1/utilisateurs/identifiant/preferences/securite/2fa/otp/idCleOtp

- Web service de vérification du code OTP pour valider cla clé OTP’ajout d’un clé OTP en état ’En attente’ pour un utilisateur : /api/v1/utilisateurs/identifiant/preferences/securite/2fa/otp/idCleOtp/verification

Pour tout complément sur l’utilisation de ces nouveaux WebServices, merci de consulter la documentation spécifique mise à votre disposition sur simple demande à notre centre de support.

Activation de l’authentification forte double facteur

L’activation de l’authentification double facteur avec l’application OTP est faite automatiquement à la création d’un utilisateur.

Pour activer ou modifier l’authentification forte pour un utilisateur, il faut accéder à l’écran de gestion de la sécurité, menu utilisateur en haut à droite.

L’utilisateur aura le choix entre l’application OTP ou l’email.

Le code de vérification sera fourni par défaut par email pour tous les anciens utilisateurs qui n’ont pas configuré leur mode d’authentification.

Nouvel affichage des modes d’authentification

sur l’IHM

On distingue désormais les 3 modes d’authentification pour un utilisateur.

- Authentification par login/mot de passe.

- Authentification par Certificat.

- Authentification par SSO. Cette option n’est disponible que sur les plateformes qui prennent en charge ce mode de connexion.

Le changement de mot de passe se fait à partir du menu "sécurité" situé dans le menu utilisateur en haut à droite.

WS d’import/export utilisateur

L’ancien champ authentificationParCertificat est conservé pour compatibilité mais est déprécié.

Le nouveau champ modeAuthentification est ajouté.

L’un des deux champs doit être valorisé,

Si le nouveau champ est valorisé, il est prioritaire.

A chaque authentification d’un WS, un contrôle est fait afin de vérifier si le mode d’authentification choisi corresponde à celui qui est configuré pour l’abonné ou l’exploitant.

Le WS renvoie une erreur HTTP 401 dans le cas contraire.

C’est le mode ’Login/mot de passe’ qui est activé par défaut, sauf si le mode ’certificat’ est sélectionné.

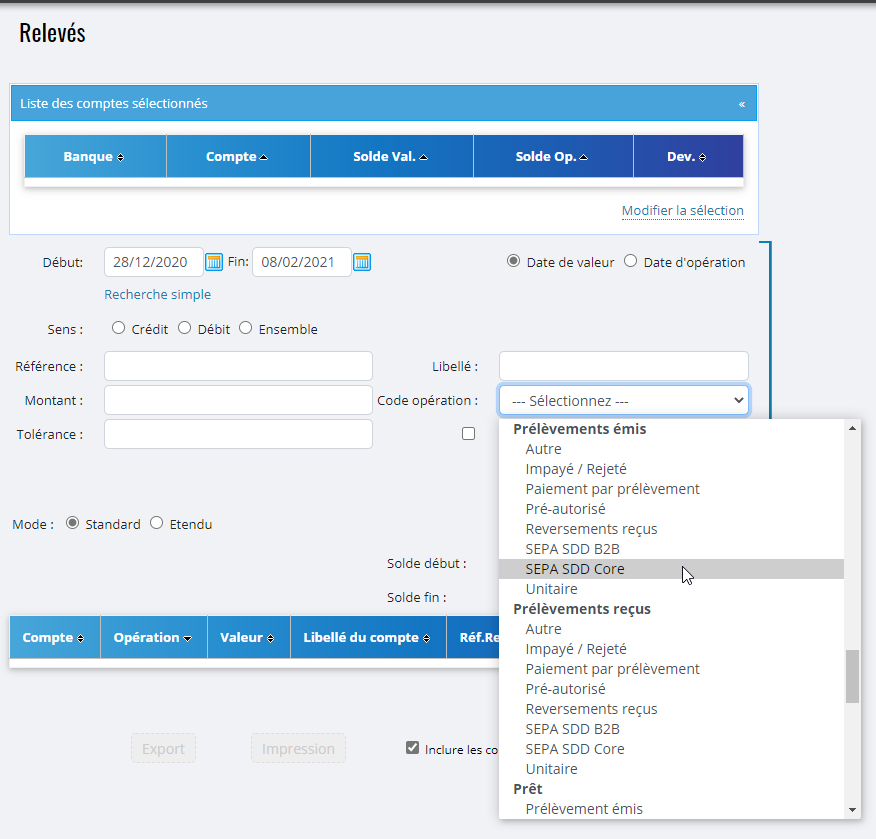

L’ajout d’un référentiel des codes opérations

Ce référentiel permet de mettre en correspondance les codes opérations bancaires présents dans les relevés avec un référentiel de codes configurés sur Sycomore.

L’objectif de ce référentiel est d’avoir une base commune de codes opération pour effectuer des regroupements entre les différents types de relevés :

- Codes opérations CFONB (Format CFONB120)

- Codes opérations Swift (MT940 et MT942)

- Domaine/Famille/Sous-famille ISO 20022 (camt.053 et camt.052)

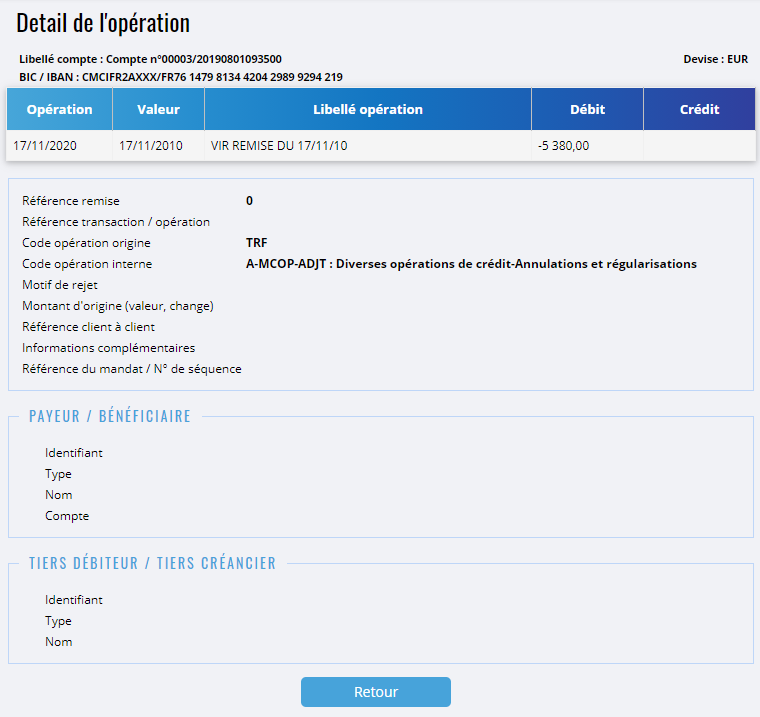

Dans l’écran de visualisation des mouvements, le filtre famille est remplacé par le code opération interne. Ce filtre affiche les code opérations par famille.

Lorsque vous visualiserez le détail d’un mouvement, le code opération d’origine et le code interne seront affichés.

L’export des écritures des relevés de comptes au format CSV

Dans l’écran de visualisation des mouvements, le bouton Export permet désormais d’ouvrir un menu déroulant afin de pouvoir sélectionner le format d’export souhaité.

Les formats suivants sont proposés :

- CFONB (text)

- CSV

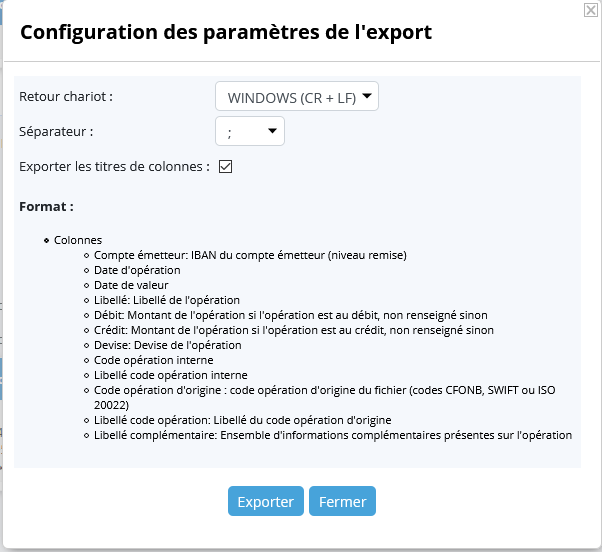

En sélectionnant ’Export CSV’, une pop-up est affichée permettant de configurer les paramètres de l’export CSV. En cliquant sur le bouton ’Exporter’ dans la pop-up, le navigateur propose le fichier en téléchargement.

Le contrôle du format de fichier aller PACS.008

Ce contrôle est activé sur demande du client au niveau de son abonnement.

Le module n’est pas activé par défaut.

Le montant total et le nombre d’opérations du dépôt seront présentés sur la page de confirmation de la remise.

Les actions disponibles pour ce type de remise sont :

- Le téléchargement du bordereau PDF.

- Le téléchargement du fichier importé.

- L’export au format PPDF du détail du fichier.

Il n’est pas possible d’annuler une opération.

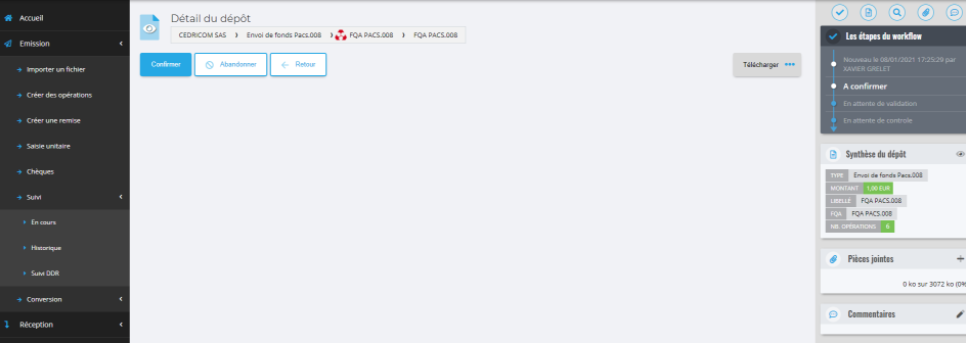

Détail d’un dépôt PACS.008

Sycomore Relevés

Date de changement de l’état du mandat

La date de changement d’état d’un mandat est affichée sur les écrans :

- Dossiers client.

- Détail d’un dossier client.

- Signature des mandats.

- Suivi des réceptions.

Notification : la synthèse des traitements banques à relancer

La synthèse des dossiers en cours pour une banque peut être envoyée à l’administrateur des comptes afin qu’il relance la banque sur les traitement en attente.

La notification "Sycomore relevés - Relancer une banque pour activer les mandats"

est construite à l’aide des variables :

- Nom du client : $entite.raison.Sociale

- Nom de la banque : $reception.fr.banque.nom

- Liste des mandats signés transmis au format (IBAN (BIC) / DERNIERE RELANCE) : $mandats.signesTransmis.liste.ibanEtBicEtDerniereRelanceBanque

Limitation du nombre de pièce jointe

Le nombre de mandats / pièces jointes PDF peut-être limité par l’exploitant de la plateforme afin que les mails de notification de relance des banques ne soient pas rejeter par le serveur de mail.

Le nombre autorisé de pièces jointes est fixé à 10.

Sécurisation de la plateforme

Désormais, l’ensemble des accès à la plateforme, quelque-soit les applications composant la plateforme, sont sécurisés par la Gateway.

La configuration par défaut de la Gateway porte cette sécurisation. Il n’est donc plus nécessaire de configurer explicitement les différentes URLs à exclure de la sécurisation de la Gateway.

Les propriétés suivantes doivent donc être supprimées des fichiers de configuration :

ccom.post.securite.disabled.urls : Liste des URIs, non sécurisées par la Gateway, au format Ant. Possibilité de fournir une liste séparée par des virgules.

ccom.post.securite.disabled.urlsRegExp : Liste des URIs au format Expression régulière, non sécurisées par la Gateway.

Elles sont tout de même utilisable si certaines URLs doivent être exclues explicitement. Néanmoins, les URLs accédant aux applications internes à la plateforme ne devraient plus être listées dans ces propriétés.

Filtre d’exclusion d’URLs ciblées

Un nouveau filtre a été ajouté à la Gateway permettant de rejeter certaines URLs jugées comme étant des potentielles failles de sécurité sur la plateforme.

Notamment, Certains frameworks utilisés disposent de failles de sécurité non corrigées (par exemple Richfaces).

Par défaut, le filtre est préconfiguré pour rejeter certaines URLs identifiées comme étant critiques. Les URLs sont rejetées en retournant un code HTTP 403.

La configuration du filtre peut néanmoins être modifiée via les paramètres suivants :

Table 1. Configuration du filtre d’exclusion d’URLs

Propriété Description

ccom.post.gateway.filtres.exclusion-urls.active

Permet d’activer/désactiver le filtre permettant de rejeter certaines URLs jugées comme potentiellement étant des failles de sécurité.

ccom.post.gateway.filtres.exclusion-urls.urls

Liste des patterns d’URLs à exclure.

Informations techniques relatives à l’authentification forte

Paramétrage de l’authentification forte

Description

- Nombre de jours de renouvellement de la vérification du second facteur d’authentification :

- ccom.post.authentification.authentForte.renouvellement.nbJours

- valeur par défaut : 90

- ccom.post.authentification.authentForte.renouvellement.nbJours

- Url de téléchargement de l’application de génération de code de vérification pour les téléphones Android.

- ccom.post.authentification.authentForte.appOtp.android

- Valeur par défaut : https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2&hl=fr&gl=US

- ccom.post.authentification.authentForte.appOtp.android

- Url de téléchargement de l’application de génération de code de vérification pour les téléphones Apple.

- ccom.post.authentification.authentForte.appOtp.apple

- Valeur par défaut : https://apps.apple.com/fr/app/google-authenticator/id388497605

- ccom.post.authentification.authentForte.appOtp.apple

Désactivation d’authentification par e-mail

La nouvelle propriété ccom.post.authentification.abonne.email.active permet d’activer ou désactiver l’authentification d’un abonné par son email(champ EMAIL dans la base de données). Cette propriété doit être positionnée pour les applications suivantes : WebappIHM, BackendWs et Gateway.

Si ce flag est à ’false’ l’utilisateur ne peut pas s’authentifier par login/mot de passe en fournissant son email comme login. L’authentification est en échec dans ce cas. Par conséquence l’utilisateur peut se connecter uniquement en fournissant son identifiant comme login.

Si ce flag est à ’true’ l’utilisateur peut se connecter par identifiant/mot de passe ou par email/mot de passe.

La valeur par défaut est true.

Cette propriété n’impacte pas l’authentification d’un exploitant.

Activation de l’authentification forte

Suite au déploiement de l’authentification forte sur une plateforme existante, il est nécessaire que les utilisateurs effectuent leur configuration pour l’authentification forte.

Pour cela, un mécanisme de redirection de l’utilisateur vers le nouvel écran de configuration de l’authentification forte (Nouvel écran de gestion de la sécurité) a été mis en place.

Cette redirection est désactivée par défaut.

L’authentification forte est réalisée par l’envoi d’un code de vérification sur l’adresse mail de l’utilisateur.

L’activation de l’authentification forte est réalisée en jouant sur la valeur de la colonne TYPE_2FA de la table CORE_PREFERENCES_UTILISATEUR :

La valeur NULL, valeur par défaut des nouveaux utilisateurs :

redirige l’utilisateur vers l’écran de configuration de son double-facteur pour l’inciter à effectuer sa configuration

active la réalisation de l’authentification à la connexion, tous les 90 jours

la valeur AUCUN, valeur initiale pour tous les utilisateurs existants :

désactive la redirection vers l’écran de configuration de son double-facteur

désactive la réalisation de l’authentification à la connexion, tous les 90 jours

Ainsi, pour activer l’authentification forte pour un groupe d’utilisateurs, il faut valoriser la colonne TYPE_2FA avec la valeur NULL de la table CORE_PREFERENCES_UTILISATEUR pour toutes les lignes possédant la valeur AUCUN et correspondant aux utilisateurs concernés.

Les utilisateurs existants qui passent de la valeur AUCUN à la valeur NULL devront effectuer une authentification forte à leur connexion (code de vérification envoyé par mail) puis seront redirigés vers l’écran de configuration de leur authentification forte.

Les utilisateurs créés après cette version de Sycomore seront incités à configurer leur authentification forte. De plus, dès leur première connexion, ils auront à effectuer 2 authentifications fortes successivement (code de vérification envoyé par mail) :

La première pour initialiser leur mot de passe

La seconde dans le cadre de l’authentification forte tous les 90 jours

Gestion des traces de l’application Angular

Pour des raisons de performance de l’application angular, il est fortement recommandé de configurer son niveau de log en WARN. Cette configuration est différente de la configuration des traces avec logback (logback ne concerne que les applications serveurs).

Et plus pour des raisons de sécurité que de performance, il est conseillé de désactiver l’affichage des logs dans la console du navigateur.

Il en est de même pour l’application Angular utilisée par Sycomore Relevés :

- Les paramètres à vérifier pour Sycomore sont :

- Activation/désactiver de l’affichage des logs dans la console du navigateur (valeur par défaut = false)

ccom.post.ihm.logs.afficherDansConsole

Mettre cette valeur à false - Niveau des log Angular (valeur par défaut = WARN)

ccom.post.ihm.logs.niveau

Mettre cette valeur à WARN

- Activation/désactiver de l’affichage des logs dans la console du navigateur (valeur par défaut = false)

- Les paramètres à vérifier pour Sycomore relevés sont :

- Activation/désactiver de l’affichage des logs dans la console du navigateur (valeur par défaut = false)

ccom.post.releves.delegation.afficherLogJavaScriptDansConsole

- Niveau des log Angular (valeur par défaut = WARN)

ccom.post.releves.delegation.niveauLogJavaScript

Mettre cette valeur à WARN

- Activation/désactiver de l’affichage des logs dans la console du navigateur (valeur par défaut = false)

Authentification d’un exploitant associé à utilisateur abonné

Cette fonctionnalité permet à un utilisateur lorsqu’il se connecte sur la plateforme en tant qu’utilisateur exploitant ou utilisateur abonné, de changer facilement de domaine applicatif (abonné ou exploitant) vers lequel il souhaite être redirigé sans avoir à ressaisir ses identifiants.

Une nouvelle entrée est disponible dans le menu utilisateur (situé en haut, à droite) pour tous les écrans :

Accueil abonné, retour à l’accueil Exploitant (Cette option est disponible seulement si l’utilisateur abonné a un état actif et possède au moins un abonnement actif).

****** ajout copie écran menu retour accueil exploitant **********

Accueil exploitant, retour à l’accueil abonné.

****** ajout copie écran menu retour accueil abonné **********

Par défaut, lorsqu’un exploitant associé à un utilisateur d’abonnement se connecte, il est automatiquement redirigé vers l’écran d’accueil de l’abonnement.

Une remarque sur cet article ?

Une remarque sur cet article ?